Kategorie:

Gadgets & IT

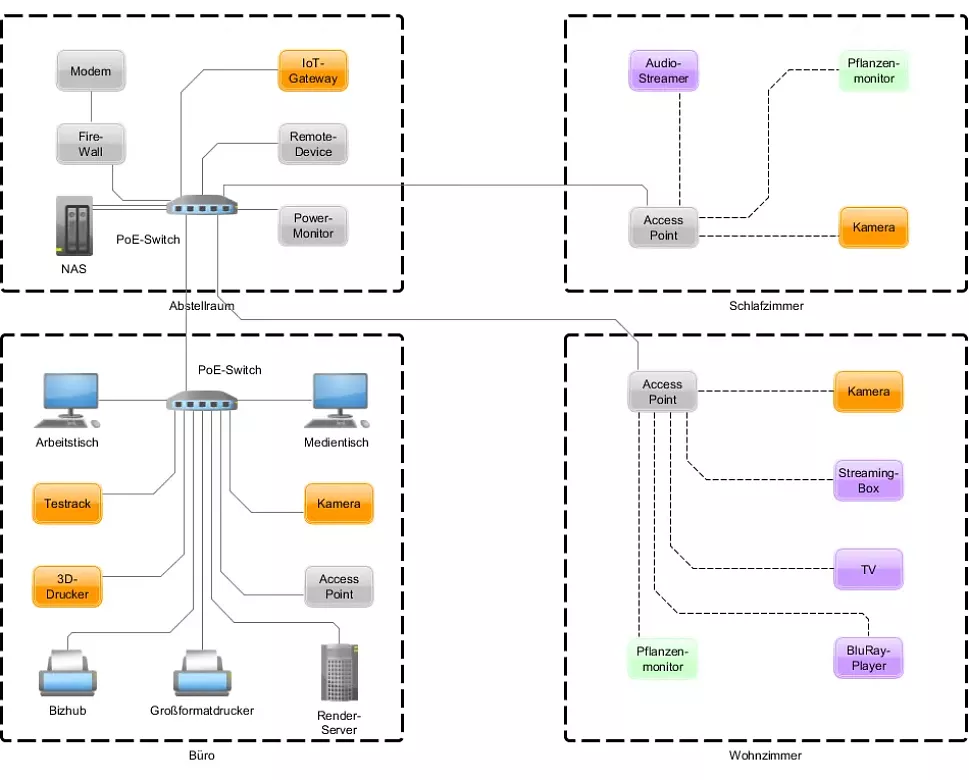

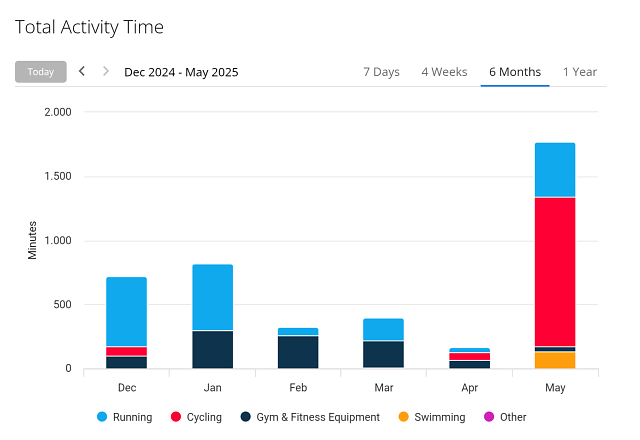

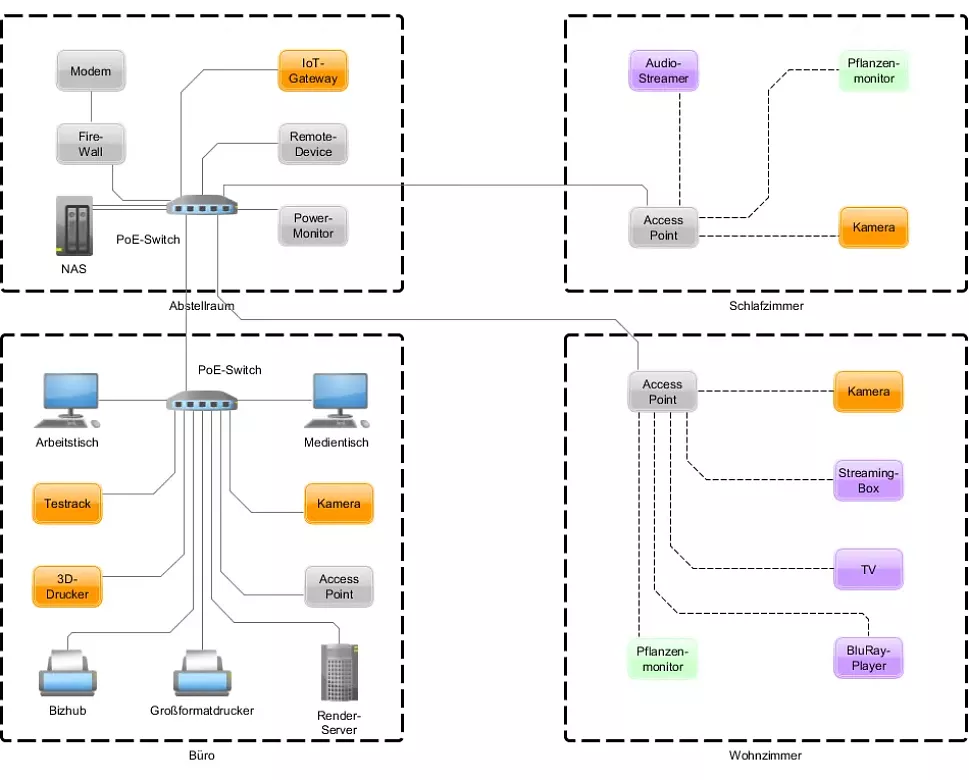

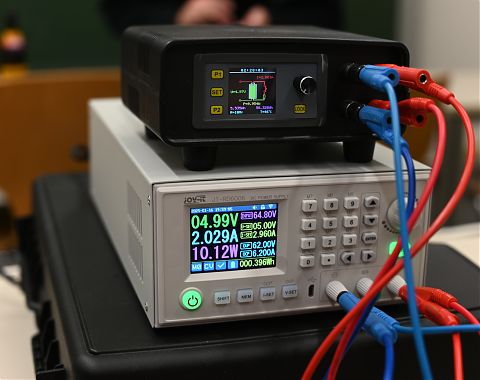

Meine laufende Netzhardware ist mittlerweile 6 bis 12 Jahre alt. Die Aufwände für Änderungen im Netz führten dazu, dass ich diese gar nicht mehr vornahm. Das ist der Kick-Off-Artikel für eine Serie.

(Vorweg: Dieser Artikel ist erstmal nur ein Stub. Schaut einfach in ein paar Tagen wieder rein. Dann habe ich die Umbauten, Messergebnisse und echte Last-Tests.)

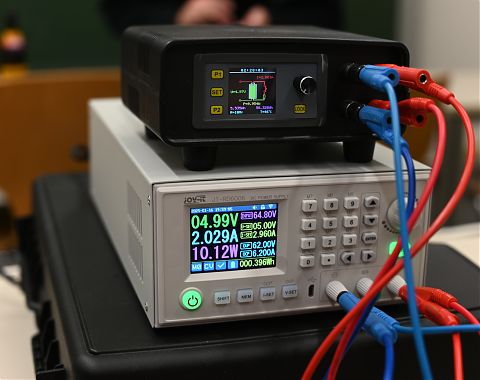

Es stehen größere Projekte im Hardwarebereich an und ich traue nach einer Langzeitmessu…

Ich habe ein persönliches Ticketsystem eingerichtet ich wollte eigentlich nur ein primitives PHP-Skript, aber landete zwischen Zammad und Osticket.

Zammad macht den DEUTLICH besseren Eindruck, aber die Vorwärtsabhängigkeiten kann ich erst erfüllen, wenn ich meinen Root-Server verdockert habe. Daher ist Osticket die Wahl mit dem geringeren Impact auf meine Arbeitszeit und meinen Server – dachte ich.

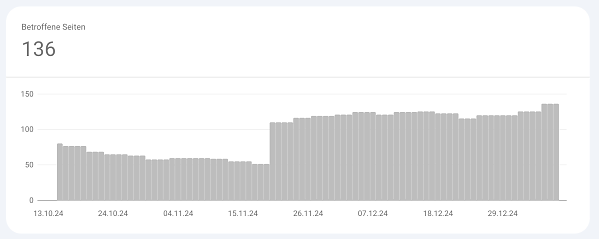

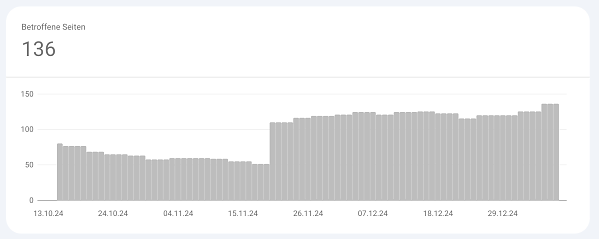

Google mag mein Blog nicht mehr.

Es fing am 20.11.2024 an, dass Google Seiten aus dem Index warf.

Passwort, Passwörter, Passwortmanager, Passwordmanager, KeepassXC, Bitwarden, Blog, Falk, Dübbert, Duebbert, Tech, IT, Netzwerk

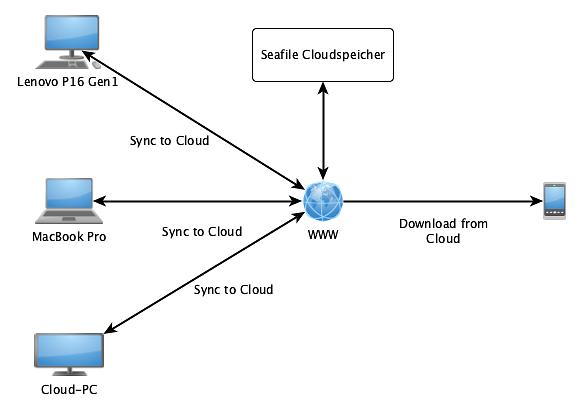

Hier kommt meine Passwort-Lösung für die 1-Mann-Armee und kleine Teams:

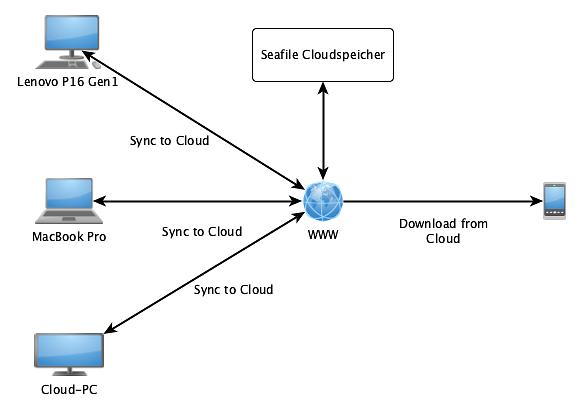

Zunächst mal nutze ich meine festen Rechner als ausschlaggebende Systeme in diesem Aufbau. Auf den Rechnern nutze ich Keepass XC. Soweit ich weiß, ist es keine Forke vom Ur-Keepass, sondern ein komplett eigenständiges Projekt. Es kann aber Keepass2-Dateien öffnen, beherrscht ein vernünftiges Autosave, hat eine ansprechende GUI und ist für Linux, Windows und MacOS verfügbar. Es kann auch Biometrie-Funktionen der jeweiligen Betriebssysteme nutzen, um die Datei zum Beispiel gegen RATs zu schützen.