Ok. 2012 ist vorbei und wir sollten alle die Vorteile einer Cloud kennen.

Aber beim Sicherheitsgefühl geht es schon los, denn man ist auf die Sicherheitsmaßnahmen des Cloudbetreibers gegen externe und interne Gefahren und Täter angewiesen.

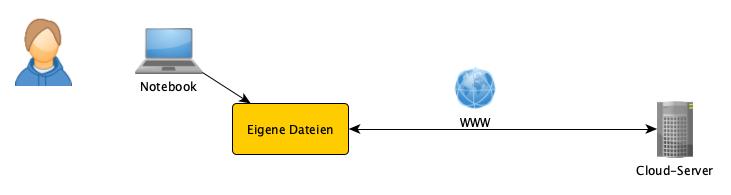

Der normale Aufbau sieht so aus, dass man seinen persönlichen Ordner mit der Cloud synchronisiert, wenn diese dann auch noch versioniert ist, hat man so ein Backup seiner Dateien außerhalb der eigenen vier Wände, allerdings sind die meisten Clouds nur mit einem Passwort geschützt. Zweifaktor-Authentifizierung ist ist super selten, da der Client sich ja ggf. auch automatisch verbinden können soll (Es gibt da Lösungen, aber das würde diesen Artikel sprengen). Apple rühmt sich bei der iCloud einer Ende-zu-Ende Verschlüsselung, allerdings kann man mit Kenntnis des Passworts auch ein weiteres Gerät hinzufügen und niemand hat die Verschlüsselung arbeiten gesehen. In diesem Beispiel benutze ich meinen Seafile, der seinerseits auf dem Server in einem verschlüsselten Volumen speichert.

Wir wollen aber am Ende dem Betreiber der Cloud nicht vertrauen müssen.

Deswegen werden wir in diesem Artikel ein anderes Konstrukt bauen. Die Software, die unser Problem löst, heißt Cryptomator .

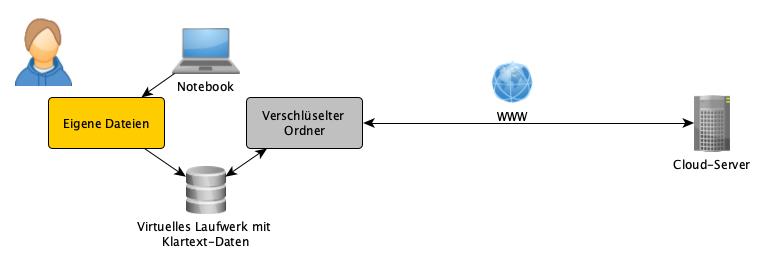

Cryptomator erzeugt ein virtuelles Laufwerk für unsere unverschlüsselten Dateien.

Auf der Festplatte liegt nur ein verschlüsseltes Verzeichnis mit dem Inhalt des Laufwerks vor. Auch die Dateinamen sind verschlüsselt. Ein „Finder“ hat also nur Zeitpunkte und Größe als Anhaltspunkt. Die Verschlüsselung erfolgt mit AES und 256bit Schlüsselänge und der Schlüssel selbst ist nochmal stärker verschlüsselt.

Die Cloud bekommt nur die verschlüsselte Seite zu sehen. Der Cloudanbieter kann mit unseren Verschlüsselten Daten nichts anfangen – auch keine KI trainieren.

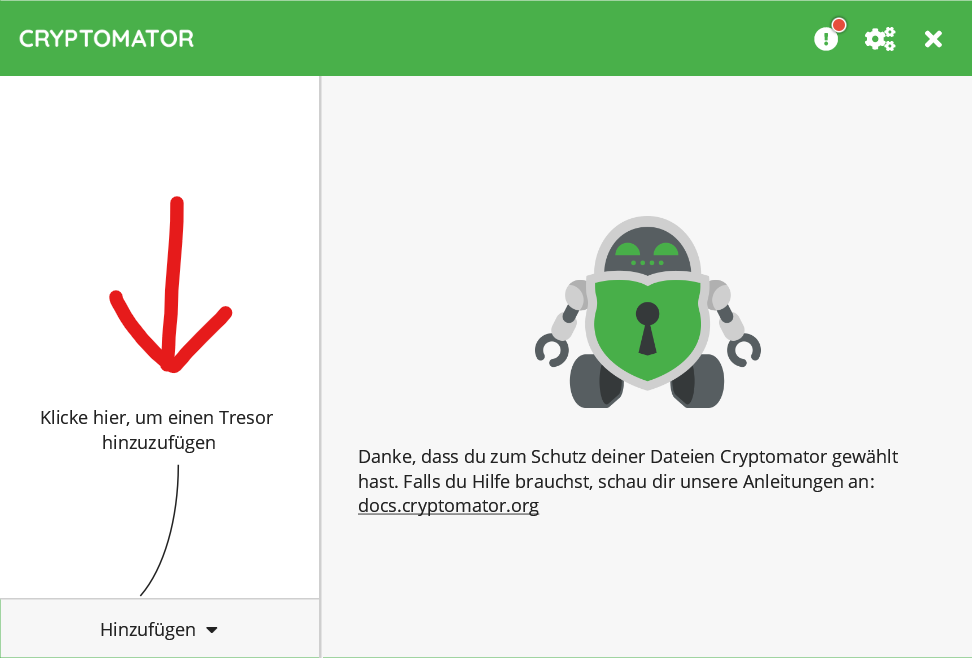

Wir laden die „MSI-Version ohne Abhängigkeiten“ von der Seite und gehen durch die Installation im Weiter-Weiter-Weiter-Fertigstellen-Modus.

Das Programm begrüßt uns dann mit diesem Bild.

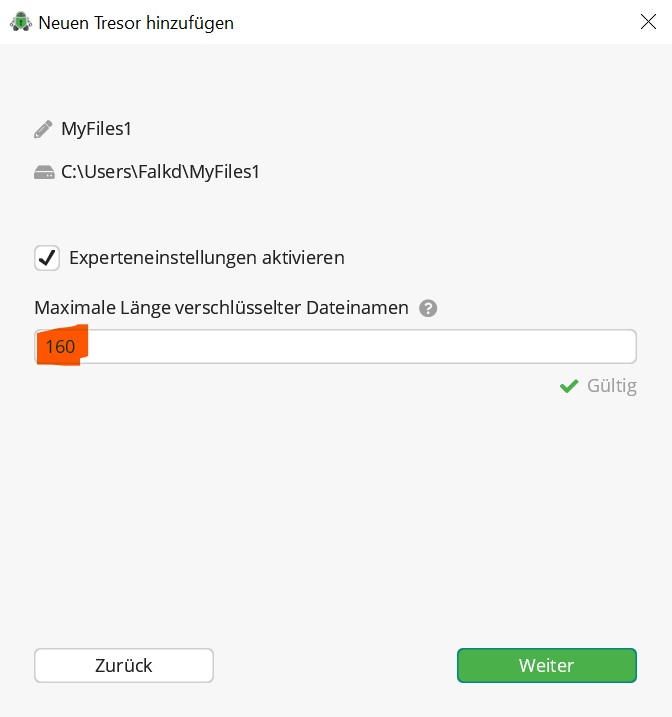

Wir aktivieren die „Experteneinstellungen“ und kürzen die Dateinamen von 220 auf 160 Zeichen. Denn 220 kann in Windows zu Problem führen, C:\Users\Benutzername\Ordnername\“ ist nämlich grenzwertig, da MAX_PATH nur 260 Zeichen lange Pfade vorsieht, und die resultierenden Fehler sind schwer zu diagnostizieren. Oft sterben Cloudsyncs ohne offensichtlichen Fehler. Sie brüllen zwar die Ereignisanzeige voll, aber wer schaut am HeimPC schon da hin?

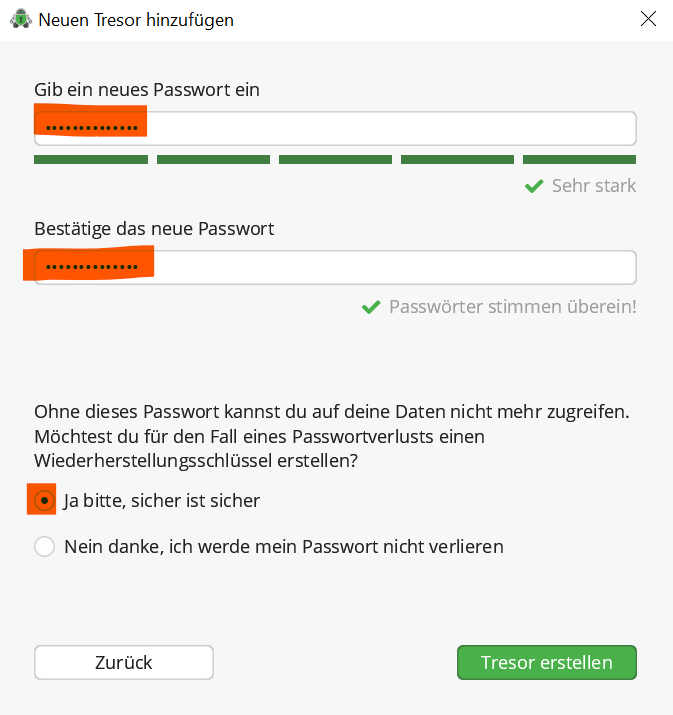

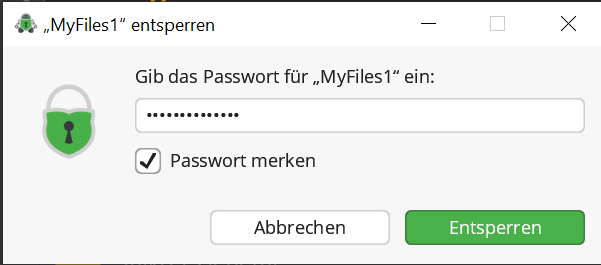

Wir erzeugen ein Passwort mit ausreichender Stärke und geben es ein.

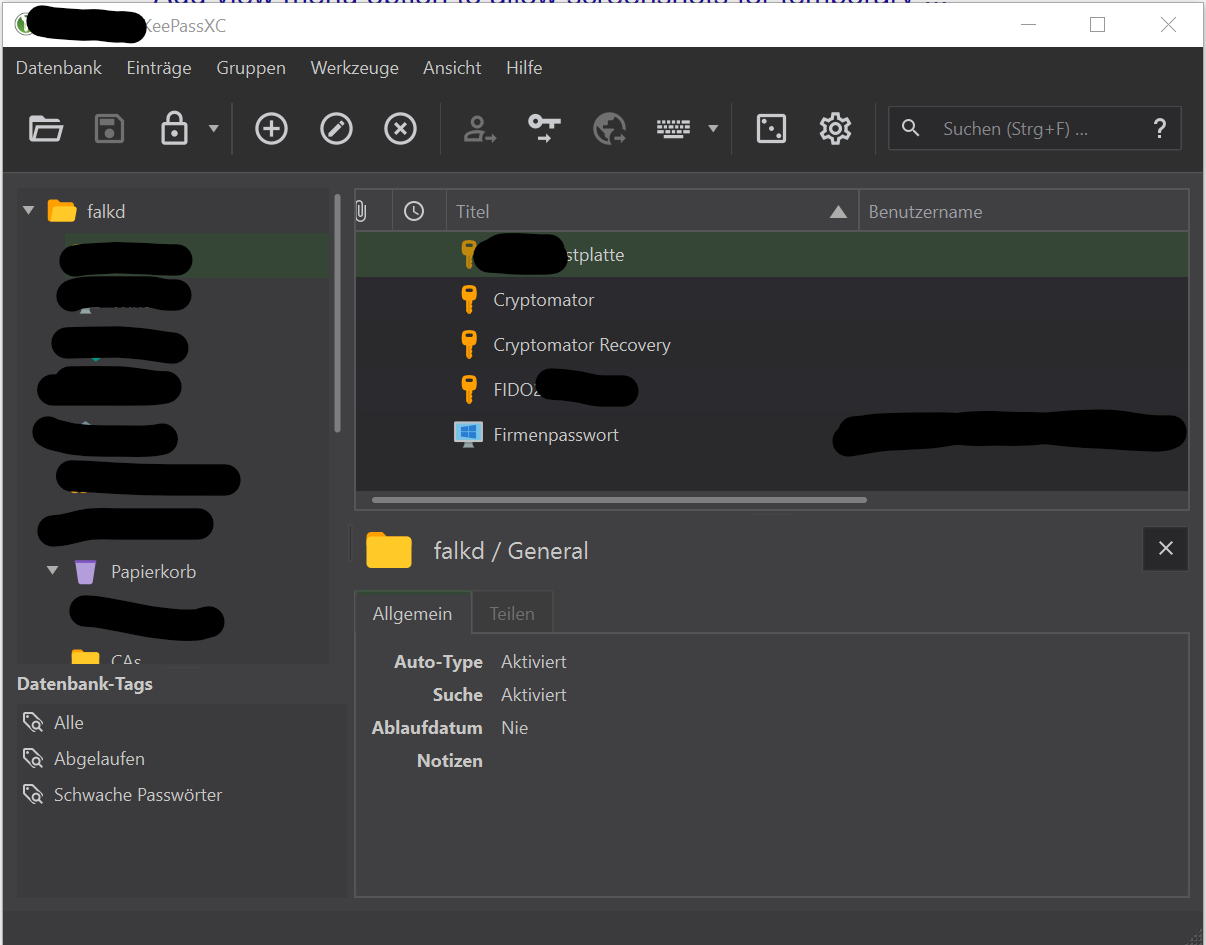

… und sichern Passwort und Wiederherstellungsschlüssel in unserem Lieblings-Passwort-Manager.

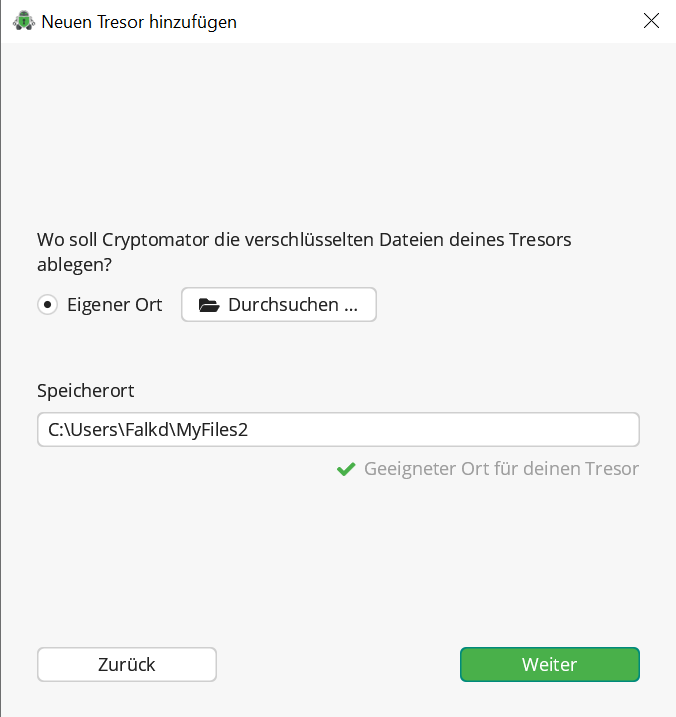

Wir legen jetzt fest, wo wir unsere verschlüsselte Version ablegen. Dieser Pfad ist hinterher wichtig, wenn wir die Cloud-Synchronisation konfigurieren.

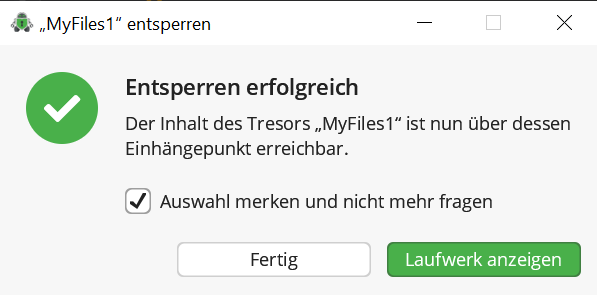

Jetzt ist das Laufwerk das erste mal entsperrt und wir legen fest, dass der Rechner das Laufwerk alleine entriegeln darf.

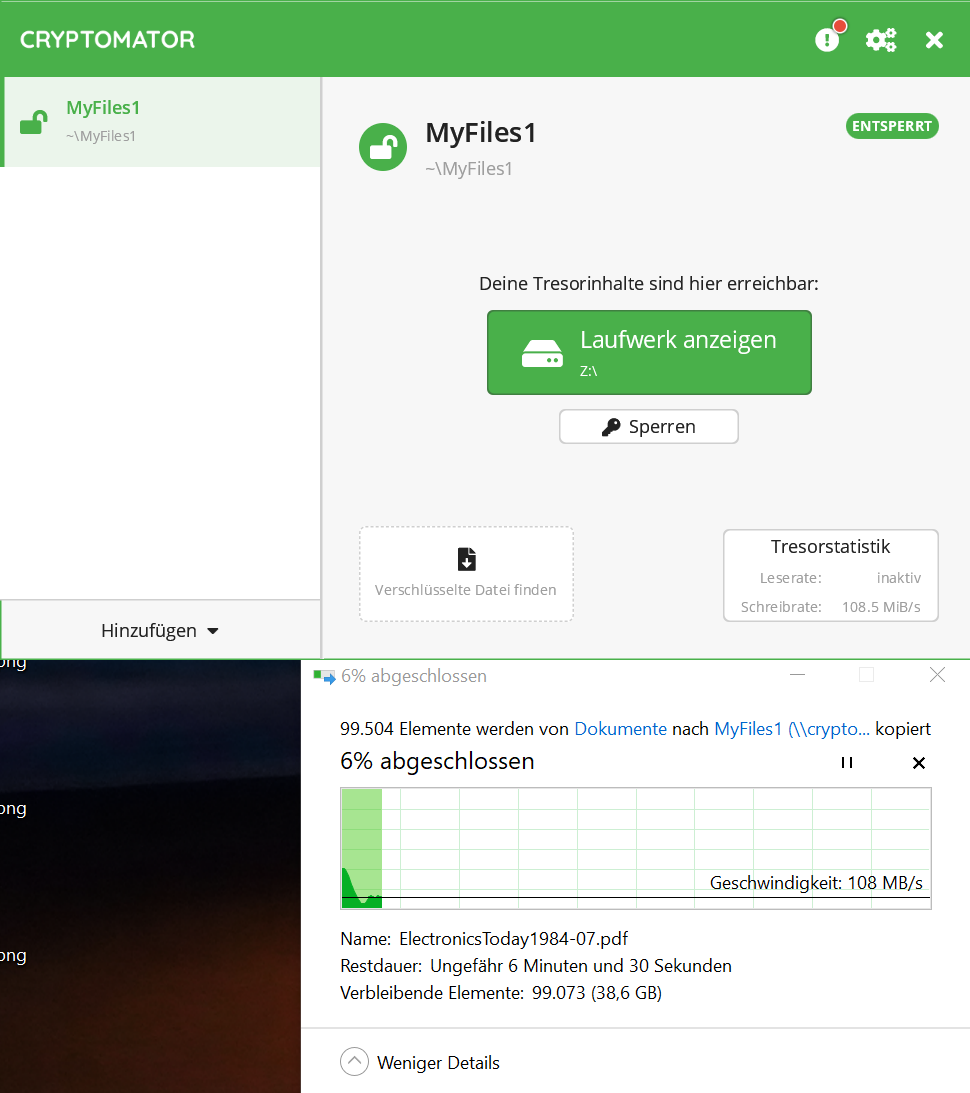

Jetzt kopieren unsere „Eigenen Dateien“ in das neue Laufwerk.

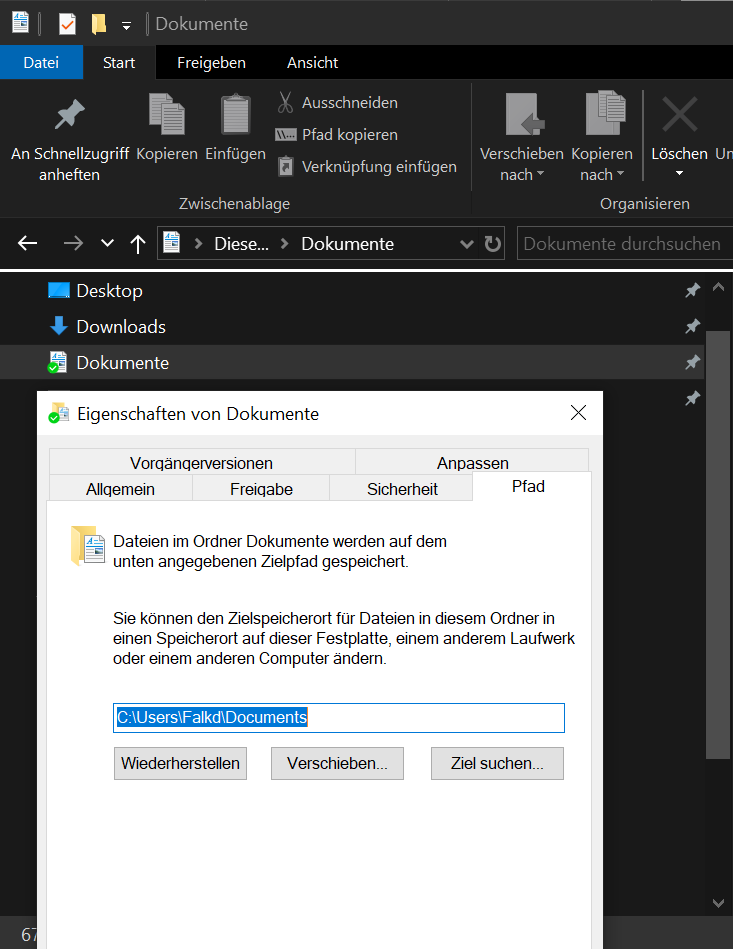

Optional: Nach einem Backup auf einen separaten Datenträger leeren wir den originalen „Eigenen Dateien“ und klicken mit der rechten Maustaste auf „Eigene Dateien“. Nun biegen wir die Verknüpfung auf das neue Laufwerk – hier Z:.

Jetzt müssen wir nur noch unsere Cloud-Synchronisation einrichten. Hier zu synchronisieren wir unsere verschlüsselte Seite in die Cloud.

Die Datei vom Passwortmanager speichern wir z.B. auf dem Mobiltelefon, damit wir im Falle der Fälle Zugriff haben.

- Cryptomator kostet CPU-Leistung, zwar haben alle iCore-CPUs eine AES-NI Funktion und erledigen AES-Prozesse in Hardware, aber es ist nicht gratis.

- Mein Notebook spielt in einer sehr hohen Liga. Seid nicht enttäuscht, wenn ihr keine 108 MB/s erreicht.

- Cryptomator-Laufwerke sind nicht geeignet für große Bilddaten, Videos, Datenbanken oder Virtualisierungsimages…