Im Artikel zur Archivierung hatte ich ja schon angerissen, dass ich das Sicherheitsniveau in meiner privaten IT deutlich anheben will. Im Rahmen des „großen Aufräumens“ habe ich zunächst meine beiden NAS-Systeme und mein Dateihandling in Augenschein genommen. Die jüngere Nachrichtenlage zeigt, dass man sich eben nicht auf die Verhältnismäßigkeit im Rechtsstaat verlassen kann.. Bereits Lappalien führen zumindest im Wirkbereich des ansonsten für seine Feierlaune bekannten Innensenators zur Beschlagnahme aller IT-Geräte.

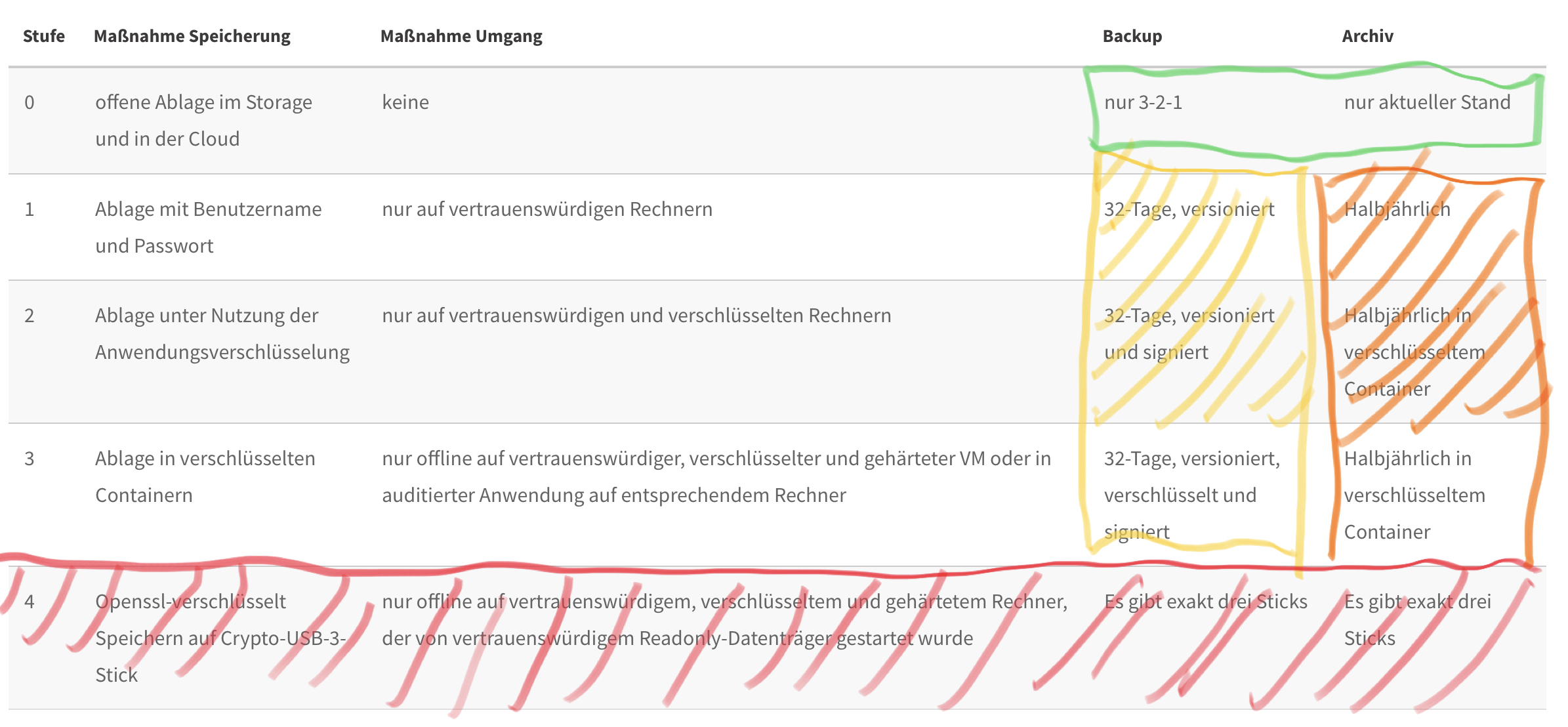

Ich teile meine Daten in vier (fünf) Schutzstufen ein, dabei übernehme ich im wesentlichen das Stufenkonzept des LfD Niedersachsen, lege aber die Stufen A und B zusammen und habe hinten eine angebaut. Die Aufzählungen sind jeweils unvollständig.

- Stufe 0: Kein Schutz notwendig

Hier fallen nur unbearbeitete Daten, wie Medien, Installationsdateien oder bereits veröffentlichte Daten hinein. - Stufe 1: Geringe Schutzwürdigkeit

primär Daten, die nur in einer Gesamtheit schädlich sein könnten, Briefe, Rechnungen, Bestellungen, allgemeine Emails, unkritische Gesundheitsdaten, etc. - Stufe 2: Mittlere Schutzwürdigkeit

Kontoauszüge, Gerichtsunterlagen, Zeugnisse, Urkunden, laufende Verträge. - Stufe 3: Hohe Schutzwürdigkeit

kritische Gesundheitsdaten, Passwort- und PIN-Listen, RSA-Token-Seeds, Bitlocker-Wiederherstellungsschlüssel, Seeds und Backups der Wallets. - Stufe 4: Höchste Schutzwürdigkeit

GeschGehG- und SÜG/VSA-relevantes und „Zeug“, Quelltexte für Exploits

Die Maßnahmen beim Umgang, also auch dem Speichern mit diesen Daten sind additiv, also Stufe 2 erfüllt auch die Anforderung an Stufe 1.

| Stufe | Maßnahme Speicherung | Maßnahme Umgang | Backup | Archiv |

|---|---|---|---|---|

| 0 | offene Ablage im Storage und in der Cloud | keine | nur 3-2-1 | nur aktueller Stand |

| 1 | Ablage mit Benutzername und Passwort | nur auf vertrauenswürdigen Rechnern | 32-Tage, versioniert | Halbjährlich |

| 2 | Ablage unter Nutzung der Anwendungsverschlüsselung | nur auf vertrauenswürdigen und verschlüsselten Rechnern | 32-Tage, versioniert und signiert | Halbjährlich in verschlüsseltem Container |

| 3 | Ablage in verschlüsselten Containern | nur offline auf vertrauenswürdiger, verschlüsselter und gehärteter VM oder in auditierter Anwendung auf entsprechendem Rechner | 32-Tage, versioniert, verschlüsselt und signiert | Halbjährlich in verschlüsseltem Container |

| 4 | verschlüsselt Speichern auf Crypto-USB-3-Stick | nur offline auf vertrauenswürdigem, verschlüsseltem und gehärtetem Rechner, der von vertrauenswürdigem Readonly-Datenträger gestartet wurde | Es gibt exakt drei Sticks | Es gibt exakt drei Sticks |

Die Rechner selbst können sich halbwegs gut schützen. Bei den PCs mit Windows und Bitlocker führt der einzige Erfolg versprechende Angriff über das Mitlesen der Kommunikation des TPMs um den Schlüsselraum für die eigentliche Entschlüsselung drastisch zu verkleinern und beim Mac bleibt nur Brute-Force, was mit der ältlichen CPU und GPU bei meinem vermutlich nicht der schönste Spaß aber für ein paar Tage abendfüllend sein wird, wenn man ihn überhaupt dazu bringt, von einem anderen Datenträger zu booten.

Bei der Verschlüsselung der Daten außerhalb der Rechner hätte ich es am Liebsten, wenn diese mit einem zweiten Faktor oder einer nicht kopierbaren Hardware funktionieren würden, aber leider fand ich keine (bezahlbare) Lösung, womit ich bei Datashur und Diskashur von istorage lande, die die Anzahl der Passwort-Eingabe-Versuche begrenzen.

Um beim Handling nicht durchzudrehen, habe ich die Verfahren für Backup und Archivierung zusammengefasst.

Somit gibt es die Klasse ohne Schutz, die „normale“ Klasse und den Security-Kram. Beim Handling bleiben die Abstufungen erhalten. Bei den Daten ohne Schutz ist es hauptsächlich eine Preis und I/O-Frage. Auch wenn meine Camcorder und Fotoapparate älter sind, kommen da Gigabyte-weise Daten raus. Die zu verschlüsseln würde massiv CPU kosten. Die anderen Daten machen bislang 160 GB aus. Ich gehe davon aus, dass mit Voranschreiten der Digitalisierung, also dem Einscannen, der Papier-Daten durch die Scans am Ende etwas bei 200GB bis 250 GB herauskommen wird, so dass ich mit 512GB Crypto-SSDs und 1TB RDX-Medien auf jeden Fall im Sonnigen lande.