Netzwerkplanung im Kleinen

"it", aufstellung, kabel, webserver, notebook, sicherheit, vlan, netzwerk, wifi

Angestoßen durch ein Kundenprojekt habe ich mir meine WLAN- und LAN-Situation hier etwas durch den Kopf gehen lassen und jetzt endlich den Aufbau festgelegt. Da ich viel mit sehr großen Dateien arbeite, reicht mir WLAN pur nicht aus. Außerdem möchte ich die Leistung so absenken können, dass das WLAN in meiner Wohnung bleibt.

Ein typischer in Europa gern gemachter Fehler ist das 1-6-11-Kanalmuster auf 2,4 GHz. 1-6-11 ist das einzige Überlappungsfreie Muster bei 11 je 22Mhz breiten Kanälen, also mit 802.11b-Kompatibilität und FCC-Konformität.

In Europa und bei N-WLAN als geringste Anforderung sind es aber 13 Kanäle mit je 20 MHz-Breite. Deswegen ist 1-5-9-13 auch Überlappungsfrei. Kanal 9 (der “MIKROWELLENKANAHL!!!!11elf!”) wird gemieden wie das geweihte Wasser, dabei laufen Mikrowellen abgesehen von Bestrahlungsgeräten in Kliniken selten und strahlen sehr selten nennenswert aus dem Gehäuse heraus (eigentlich nie). Mit vier Kanälen kann man seine APs zweidimensional so verteilen, dass keine überlappenden Sender nebeneinander liegen.

In der IT kommen viele Varianten des Vier-Farben-Theorems vor. So versucht man bei ganz paranoiden Ansätzen die Firewalls unterschiedlicher Hersteller der Sicherheitskomponenten so zu platzieren, dass ein Exploit nur in einer Zone, aber nicht in den benachbarten angewendet werden kann. Der BWLer, der den Finger auf den Mitteln hat bekommt bei solchen Gedankenspielen genauso Herzrasen wie der agile Full-Stack-Container-Automatisierer, weil damit alle Skaleneffekte zum Teufel sind.

Bei mir ist die Situation wie überall in urbanen Gebieten:

An Vorder- und Rückseite des Hauses sind 2,4GHz-Kanal 1 und 6 hoffnungslos überlastet. Wenn ich den AirCheck eine Stunde laufen lasse, hat er auf Kanal 6 über 30 Stationen empfangen, da es immer noch der voreingestellte Kanal von vielen Provider-seitig gestellten Routern ist.

Entsprechend fallen diese beiden Kanäle fast aus. Auf 5 GHz ist die Dämpfung der Wände ausreichend, dass freie Auswahl besteht mit einer kleiner Ausnahme von Kanal 36. Der am Fenster von 11 Stationen belegt ist, die aber alle an der Rauschgrenze liegen und somit kaum CDMA-Einschränkungen auslösen dürften.

Die Accesspoints beherrschen alle das automatische Umschalten der Clients auf 5 GHz. Somit sollte bei maximal 5m Abstand zu einem Accesspoint in der Wohnung 2,4 GHz kaum genutzt werden. Die Antennenstandorte habe ich durch Inversion ermittelt, also indem ich zwei Accesspoints mit omnidirektionalen Antennen an die Stellen stellte, wo ich typischerweise WLAN-Geräte verwende, und dann mit dem AirCheck die Stelle mit dem stärksten geometrischen Mittel der beiden Signale suchte. Eine Stelle, wo der eine Sender mit 90% und andere mit 10% anliegt, ergibt so 0,9*0,1=0,09; hingegen ergibt eine Stelle mit 45% und 45% 0,2025 und in Realität sind es eher 66% und 60%.

Die gleiche Methode klappt übrigens auch bei der Suche nach dem Aufstellungsort von Subwoofern.

Die Sicherheitsthematik ist dagegen etwas komplizierter.

Gäste wollen oft auch mal WLAN und ein Aufkleber an der Wohnungstür verrät per QR-Code das Passwort für das Gäste-WLAN, in dem der Router ein Captive-Portal mit Nutzungsbedingungen bereithält, die als Schutzzauber vor Anwaltspost aus München oder vom Westufer der Alster schützen sollen. Die Gäste können untereinander nicht sehen und die IP-Ports laufen über eine Positiv-Liste, während gesperrte Seiten mit einer Sperrliste gehandhabt werden.

Bei mir wird Technik auch mal älter. Solange der Drucker noch tut und der Toner oder die Tinte nicht exorbitant teurer geworden ist, bleibt er und beim NAS, Scanner oder Telefon gilt das gleiche. Das heißt, dass ich einiges an Hardware habe, die seit Jahren kein Sicherheitsupdate empfangen hat. Diese Geräte landen im blauen Netz, das intern alles erreichen kann, aber nicht oder nur eingeschränkt “raus” darf und vor allem dürfen von außen nur äußerst eingeschränkt Geräte “rein”.

Dazu kommen die “Gast-Rechner”. Meine (streng genommen die meiner Arbeitgeberin) Kunden lassen typischerweise keine fremden Rechner in ihre Netze. Stattdessen bekommt man ein Notebook oder neuerdings einen Compute-Stick oder eine VM, der die das außer generischen Mäusen und Tastaturen keine USB-Verbindung akzeptiert. Die Verbindung zum Kunden geschieht über VPN. Damit braucht dieses Gerät Internet.

Mein Firmennotebook braucht Zugang zu einer Cloud und ich gönne mir den Luxus, selbst vor Ort drucken zu können. Diese Geräte landen im grauen Netz, wo im Grunde die gleichen Regeln, gelten wie im Gäste-WLAN, außer dass keine Anmeldung erforderlich ist und man den Drucker erreichen darf.

Meine eigenen WLAN-fähigen Geräte (Bluray-Player, Fernseher, Streamplayer, Spielekonsolen, Smartphone, Tablets, Webcams, Waschmaschinen…) brauchen auch Internetzugang, aber keinen Kontakt zu Drucker oder NAS.

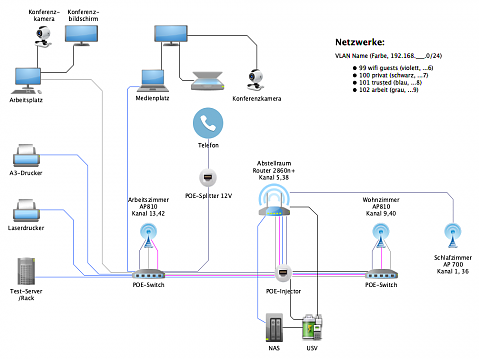

Technisch setze ich das ganze so um, dass im Abstellraum eine kleine USV den Router, das NAS und einen 2-Port-POE-Injektor versorgt. Der Injektor wiederum versorgt zwei POE-PD-Switche, an denen die Accesspoints und alle Clients hängen. Aus dem Router kommen Trunks zu den Switchen und zu den Accesspoints gehen ebenfalls Trunks, aber mit weniger VLANs. Die Administrationsoberfläche ist nur per Kabel im Abstellraum erreichbar und die der Accesspoints ist komplett abgestellt.

(Update 1, 14.9.2019: Die Linie vom Switch zum Medienarbeitsplatz muss natürlich schwarz sein.

Update 2+3, 15.9.2019: Einige Besucher fragen, wo das VLAN1 ist. Das native LAN1 ist nur an Port1 des Routers konfiguriert.)